27 Νοεμβρίου 2010 02:00

"Κλειδωμένο" περιεχόμενο

Κρυπτογράφηση δορυφορικών μεταδόσεων

Γράφει: Αργύρης Νομικός

Featured | Ένα από τα σημαντικότερα στοιχεία του δορυφορικού δέκτη είναι το σύστημα αποκρυπτογράφησης που διαθέτει. Κι αυτό γιατί σχεδόν όλες οι σημαντικές εκπομπές, ταινίες, αθλητικά κτλ., είναι πλέον “κλειδωμένες”.

Πίσω από τις εντυπωσιακές δορυφορικές εκπομπές, κρύβονται προφανώς, οικονομικά συμφέροντα. Σε αντίθεση με την επίγεια ιδιωτική τηλεόραση της χώρας μας που τα έσοδά της προκύπτουν από τις αμέτρητες διαφημίσεις, στη δορυφορική τηλεόραση προκύπτουν από τις συνδρομές. Για να εξασφαλίσουν αυτά τα έσοδα, οι παροχείς δορυφορικού περιεχομένου “κλειδώνουν” τις εκπομπές τους.

Scrambling και Encryption

Ένα Conditional Access σύστημα, αποτελείται από δύο βασικά υποσυστήματα, ένα σύστημα κωδικοποίησης (scrambling) και ένα σύστημα κρυπτογράφησης (encryption). Η κωδικοποίηση (scrambling) αφορά την τεχνική, με την οποία, τα bits του MPEG σήματος αλλάζουν σειρά, ώστε να μη γίνονται κατανοητά από έναν απλό δέκτη. Η αλλαγή της θέσης των bit, γίνεται με κάποιο μαθηματικό αλγόριθμο κι αν θέλουμε να είμαστε απόλυτα ακριβείς, στην επίδραση του μαθηματικού αλγόριθμου στο σήμα, θα πρέπει να θυμηθούμε την πραγματική ερμηνεία της λέξης scramble, που στα ελληνικά αποδίδεται καλύτερα με τη λέξη «ανακάτεμα».

Σε δεύτερο επίπεδο, η κρυπτογράφηση αφορά την πρόσθετη προστασία του «κωδικοποιημένου» σήματος. Κρυπτογράφηση ονομάζεται η διαδικασία, με την οποία προστατεύονται τα μυστικά κλειδιά που περιέχονται στην κωδικοποίηση και επιτρέπουν στον αποκωδικοποιητή που βρίσκεται στο δέκτη να δουλέψει. Το «κλειδί κωδικοποίησης» (scrambler key), που ονομάζεται και «control word» (λέξη ελέγχου), αποστέλλεται σε κρυπτογραφημένη μορφή, σε ένα πακέτο δεδομένων, που ονομάζεται ECM (Entitlement Control Message).

Οι μέθοδοι κρυπτογράφησης των παροχέων, στηρίζονται σε μαθηματικούς αλγόριθμους υψηλής ασφαλείας (AES) και αρκετοί έχουν τη βάση τους στους μαθηματικούς πίνακες κρυπτογράφησης Hash (Hash Tables). Οι μέθοδοι κωδικοποίησης (scrambling) διαφέρουν και έτσι έχουν δημιουργηθεί διαφορετικές προτάσεις κωδικοποίησης-κρυπτογράφησης, που υπόσχονται ασφάλεια στα «πολύτιμα» δεδομένα των παροχέων.

Πολλές εταιρείες ασφάλειας δεδομένων, έχουν δημιουργήσει τέτοια συστήματα κωδικοποίησης-κρυπτογράφησης και γι αυτό το λόγο υπάρχουν περισσότερα από ένα συστήματα στο δορυφορικό στερέωμα. Τα κυριότερα, είναι το Irdeto, το Viaccess, το Seca/Mediaguard, το Nagravision, το NDS/ Videoguard, το Biss, το Conax, το Firecrypt κ.λπ., και στα περισσότερα, υπάρχουν περισσότερες από μία εκδόσεις.

Το CAM, οι θύρες CI και τα UCAS

Ο δέκτης, για να μπορέσει να αποκρυπτογραφήσει ένα σύστημα, θα πρέπει να διαθέτει με κάποιο τρόπο τον αποκωδικοποιητή του συστήματος. Αυτός, συνήθως βρίσκεται σε κάποιο CAM (Conditional Access Module), το οποίο μπορεί να είναι είτε ενσωματωμένο στο δέκτη είτε εξωτερικό πρόσθετο. Στη δεύτερη περίπτωση, ο δέκτης θα πρέπει να διαθέτει τουλάχιστον μία θύρα για την εισαγωγή του CAM. Αυτή η θύρα ονομάζεται CI (Common Interface ή κοινή διεπαφή). Κάθε επίσημο (ακόμα και τα ενσωματωμένα) CAM, έχει την πληροφορία κωδικοποίησης του συστήματος και στην τιμή του περιλαμβάνονται τα δικαιώματα της εταιρείας, που έχει δημιουργήσει το σύστημα. Στην αγορά, όμως, κυκλοφορούν επίσης πολλά CAM τύπου UCAS, τα οποία περιέχουν αποκωδικοποιητή περισσότερων συστημάτων, γι αυτό και μπορούν να συνεργαστούν με τις κάρτες περισσοτέρων συστημάτων και όχι μόνο. Η χρήση τέτοιων CAM, ακόμα και για «ανάγνωση» της επίσημης «έξυπνης» κάρτας κάποιου παροχέα, είναι παράνομη, αφού δεν περιλαμβάνει τα πνευματικά δικαιώματα των εταιριών κρυπτογράφησης. Παρακάτω όμως, θα εξετάσουμε ακόμα μεγαλύτερες παρανομίες, που μπορούν να προκύψουν από τη χρήση τέτοιων CAM.

Η «έξυπνη κάρτα»

Η «έξυπνη κάρτα», αποτελείται από έναν επεξεργαστή και τη μνήμη. Ο επεξεργαστής περιέχει ένα πρόγραμμα (software), το οποίο επικοινωνεί με το CAM και αναζητεί τα δεδομένα που χρειάζεται (κλειδιά, πίνακες κλπ) στη μνήμη της κάρτας. Η μνήμη της κάρτας αναβαθμίζεται σε τακτά χρονικά διαστήματα, με νέα κλειδιά, τα οποία αποστέλλονται με σήμα από το δορυφόρο. Η διαδικασία αυτή ονομάζεται Auto Update (Αυτόματη Αναβάθμιση) της κάρτας.

Διαδικασία αποκρυπτογράφησης

Το σύστημα Conditional Access του δέκτη, θα αποκρυπτογραφήσει τη λέξη ελέγχου, που βρίσκεται στο ECM, μόνο αν πάρει την εξουσιοδότηση να το κάνει. Η εξουσιοδότηση στο δέκτη αποστέλλεται σε ένα άλλο πακέτο δεδομένων, που ονομάζεται EMM (Entitlement Management Message).

Ας ακολουθήσουμε όμως τη διαδρομή ενός σήματος, για να δούμε πώς ακριβώς δουλεύει το σύστημα. Όταν ένα κωδικοποιημένο πακέτο φθάνει στο δέκτη, περνάει πρώτα από το CAM. Το CAM ελέγχει σε πρώτη φάση την πληροφορία αρχής του σήματος. Στην αρχή κάθε πακέτου TS (Transport Stream), που στέλνεται από το δορυφόρο, υπάρχει ένα πεδίο 2-bit, που ονομάζεται TSF (Transport Stream Flag). Αν η τιμή του TSF είναι 0 ή 1, αυτό σημαίνει μη κωδικοποιημένο σήμα και το CAM το στέλνει αμέσως στο δέκτη για αποπολύπλεξη και προβολή, αν όμως η τιμή είναι 2 ή 3, τότε το CAM περιμένει τα κλειδιά, για να συνεχίσει τη διαδικασία της αποκωδικοποίησης. Το CAM αρχίζει τότε επικοινωνία με την «έξυπνη κάρτα» του συστήματος, για να ταυτοποιήσει τα κλειδιά που βρίσκονται στους πίνακες EMM και ECM. Αν παρακολουθήσουμε την επικοινωνία CAM-κάρτας με έναν παλμογράφο, θα δούμε μια ροή δεδομένων, κάθε 1-2 δευτερόλεπτα. Τα δεδομένα προέρχονται από το CAM, που ζητάει από την κάρτα, ταυτοποίηση των κλειδιών. Αυτό εξηγεί και το γεγονός, ότι, αν βγάλουμε την κάρτα από το CAM, το σήμα θα συνεχίσει να προβάλλεται για λίγα δευτερόλεπτα, μέχρι το CAM να ξαναζητήσει κλειδιά, τα οποία, φυσικά, αν δεν βρει, θα σταματήσει τη διαδικασία αποκωδικοποίησης και το αποτέλεσμα θα είναι μια «μαύρη οθόνη».

Παράνομη αποκρυπτογράφηση με emulator

Επειδή δεν μας αρέσει να κρυβόμαστε πίσω από το δάχτυλό μας, πρέπει να αναφέρουμε ότι πολλοί δέκτες και πολλά CAMs τύπου UCAS, που κυκλοφορούν σήμερα στην αγορά, διαθέτουν σύστημα παράνομης αποκρυπτογράφησης. Αυτό, το πετυχαίνουν με κάποιο προσομοιωτή emulator του συστήματος, που βρίσκεται σαν ενσωματωμένο ή πρόσθετο software στο λειτουργικό τους. Φυσικά, είναι δυνατή η ενσωμάτωση περισσότερων emulators, αλλά και των κλειδιών του κάθε συστήματος, έτσι ώστε να «αποκωδικοποιούνται» περισσότεροι από ένας παροχείς. Είναι φυσικά περιττό να πούμε, ότι η χρήση τέτοιου λογισμικού είναι άκρως παράνομη και διώκεται ποινικά.

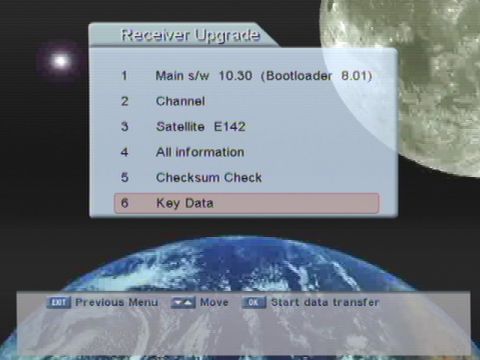

Οι δέκτες με ενσωματωμένο emulator

Υπάρχουν αρκετοί δέκτες στην αγορά σήμερα (ακόμα και….FTA), οι οποίοι μπορούν να δεχθούν παράνομα στο λειτουργικό τους emulators και κλειδιά. Οι δέκτες αυτοί, αποκαλούνται στη γλώσσα των hackers…πατσαρισμένοι. Ένας πατσαρισμένος δέκτης, δεν χρειάζεται ούτε CAM, ούτε έξυπνη κάρτα για να…. «αποκρυπτογραφήσει». Φυσικά, δεν μπορεί να «αποκρυπτογραφήσει» τα πάντα, αλλά μόνο τα συστήματα που έχουν ήδη… «σπάσει» από τους Hackers και οι «προσομοιωτές» έχουν συμπεριληφθεί στο λειτουργικό. Οι πατσαρισμένοι δέκτες πολλές φορές χάνουν ένα μέρος των δυνατοτήτων τους ή αντιμετωπίζουν απρόβλεπτα προβλήματα λειτουργίας, όπως για παράδειγμα, την αδυναμία downloading καναλιών από κάποιους Transponders ή την αδυναμία σωστής λειτουργίας του DiSEqC κ.λπ. Η… αναβάθμιση του δέκτη με παράνομο λογισμικό, καταστρέφει την εγγύησή του και πολλοί δέκτες έχουν καταλήξει στο καλάθι των αχρήστων, μέσα από τέτοιες διαδικασίες. Φυσικά, τα κλειδιά αλλάζουν συχνά από τους παροχείς, πολλές φορές αλλάζει και ο τρόπος κωδικοποίησης-κρυπτογράφησης, γι’ αυτό και η… «αναβάθμιση» θα πρέπει να είναι διαρκής και πολλές φορές σε ημερήσια βάση. Σε όλες τις περιπτώσεις, για να αλλάξει το λογισμικό, χρειάζεται σύνδεση και χρήση ηλεκτρονικού υπολογιστή και ειδικά παράνομα προγράμματα, αφού καμία εκπομπή ΟΤΑ δεν αναβαθμίζει το δέκτη μέσω δορυφόρου, με τέτοιο λογισμικό.

Τα UCAS με ενσωματωμένο emulator

Τα ίδια ακριβώς ισχύουν και για τα UCAS. Με «ειδικό» λογισμικό, μπορούν και αυτά να ενσωματώσουν emulators και κλειδιά και να χρησιμοποιηθούν για παράνομη αποκρυπτογράφηση. Φυσικά και εδώ ισχύουν τα ίδια πράγματα, αφού οι αλλαγές που επιχειρούν οι παροχείς για να προστατευθούν από την πειρατεία, είναι πολλές και το ολοκαίνουριο λογισμικό που μας εγκατέστησε χθες ο… «ειδικός», με αντίτιμο 10 ευρώ, μπορεί να είναι άχρηστο την επόμενη ημέρα. Πρέπει ακόμα να αναφέρουμε, ότι, για τον προγραμματισμό των CAMs, απαιτείται ειδικός hardware εξοπλισμός και ότι όλα τα CAMs δεν προγραμματίζονται με τον ίδιο τρόπο.

Οι παράνομες κάρτες

Πολλές φορές επίσης, η παράνομη αποκρυπτογράφηση γίνεται με παράνομες κάρτες, οι οποίες λειτουργούν λίγο-πολύ όπως οι επίσημες, με τη διαφορά ότι στις περισσότερες περιπτώσεις, δεν μπορούν να αναβαθμίσουν αυτόματα τα κλειδιά ή τις αλλαγές του συστήματος και γι’ αυτό χρειάζονται και αυτές χειροκίνητο «επαναπρογραμματισμό», μέσω υπολογιστή, με ειδικές συσκευές. Για να μπορέσει να «διαβάσει» κάποιος δέκτης μια παράνομη κάρτα, θα πρέπει να διαθέτει είτε CI και να χρησιμοποιηθεί παράλληλα κάποιο UCAS ή ενσωματωμένο πατσαρισμένο CAM σε UCAS (συνήθως πατσάρονται τα Conax CAMs).

Cardsharing…

Επίσημος καλεσμένος στο “πάρτι” της παρανομίας, είναι βέβαια, το Cardsharing. Εν συντομία, από το δορυφορικό κάτοπτρο λαμβάνεται το κρυπτογραφημένο περιεχόμενο και μέσω του διαδικτύου, από παράνομους Servers, δέχεται ο δικτυακός δέκτης ή η κάρτα PC, τα κλειδιά και λειτουργεί πλέον σα να περιλαμβάνει την smartcard. Όσο και εάν ακούγεται πολύπλοκη διαδικασία (που είναι), πάντα βασίζεται στους παραπάνω κανόνες. Όπως σε κάθε σύστημα αποκρυπτογράφησης, έτσι και στο Cardsharing είναι απαραίτητο ένα CAM, του οποίου το ρόλο αναλαμβάνει ένα emulator.